马上注册,结交更多好友,享用更多功能,让你轻松玩转社区。

您需要 登录 才可以下载或查看,没有账号?立即注册

×

本帖最后由 御用无人机 于 2015-8-18 15:29 编辑

在上周末于拉斯维加斯举办的DEF CON黑客大会期间,两名安全专家已经通过实地演示证明了消费级Parrot无人机脆弱的安全性。通过Wi-Fi网络,攻击者可以断开无人机拥有者的FreeFlight控制应用并使之与自己配对,然后获得完整的控制权限。此外,通过该公司的Bebop模型,甚至可以“一键拿下”正在天上飞的无人机。

8月8日的Def Con物联网类现场展示期间,来自安全咨询公司Planet Zuda的Ryan Satterfield,为我们展示了如何一键拿下一架Parrot ARDrone无人机。

据悉,他是通过无人机内置的Wi-Fi网络和开放的远程端口(open telnet port),向板载的BusyBox实时操作系统发起的攻击。

连接到目标无人机之后,他还获得了访问控制器的root权限,随后自然是可以肆意地进行破坏,甚至让无人机直接掉到地上。

parrot drone hack from defcon 23

在8月9号的大会上,来自马里兰州史蒂文森大学和北弗吉尼亚乔治梅森大学的副教授兼研究员Michel Robinson为我们深入剖析了无人机上的薄弱环节。

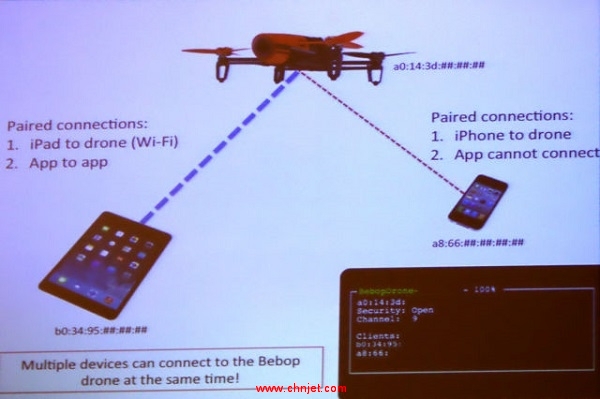

Robinson指出,Parrot采用了开放式的Wi-Fi链接,这使得任何人都可以通过一台移动设备上安装的免费版移动应用与其配对,即使该机正处于空中飞行阶段。

通过Wi-Fi网络下的“除权”(de-auth)操作,“新控制者”可以非常简单地让原操控者掉线,然后飞往自己想要让它去的地方,而原控制者将不得不尝试重新连接。

Robinson警告称,任何通过移动设备端来操控Parrot无人机的人都应该在应用和设备上留下可被法医检测到的痕迹,比如该无人机的序列号。

与Satterfield一样,Robinson也在Bebop上发现了一个开放的远程端口(telnet port),且论坛上有不少人乐于通过它来对无人机进行功能添加或破坏。对此,他给出的建议是将Wi-Fi的安全认证等级提升到WPA-2,而不是默认的开放获取。

在空旷的环境下,保险失控的无人机最多掉到地面上。但如果是在室内,它很可能像炮弹一样一头扎进客厅厨房。此外,如果无人机遭遇了(非法)PGS干扰器,就再也“回不了家了”。

Robinson还发现,Bebop竟然通过开放式的FTP服务来讲照片和视频回传给用户,这意味着任何人都可以远程访问,移除或者替换Parrot无人机上的媒体文件。

Satterfield和Robinson已经向Parrot方面反馈了上述漏洞信息,且该公司表示已经知情。目前尚不清楚它会何时推出修复补丁。

最后,Robinson还测试更加昂贵的大疆幻影3(DJI Phantom III),但是结果却有些不同。因为该机采用无线电进行控制,而不是开放的无线网络连接,所以并不容易收到黑客的攻击。当然,想要抵御磁场和GPS干扰还是非常困难的(前者会影响无人机内部的磁罗盘而导致其无法起飞)。

[编译自:Ars Technica]

| ![]()